E-time | the software company

RAG (Retrieval-Augmented Generation): Cos’è e come migliora l’IA

Che cos'è la RAG (Retrieval-Augmented Generation)?

La Retrieval-Augmented Generation (RAG) è un processo dell’intelligenza artificiale (IA) che è progettato per ottimizzare le risposte di un modello linguistico tradizionale di grandi dimensioni (LLM). A questo scopo, viene preso come riferimento una fonte di conoscenza esterna e affidabile, oltre ai dati utilizzati durante l’addestramento, prima di generare una risposta.

Nelle risposte fornite, un sistema RAG attinge a basi di conoscenza specifiche definite dagli sviluppatori dell’agente IA. Questa tecnologia combina la capacità di recuperare informazioni rilevanti da fonti esterne con la generazione di testo da parte dell’IA, migliorando l’accuratezza e la pertinenza. Ciò consente alle organizzazioni di sfruttare la potenza degli LLM incorporando nei processi di risposta i propri documenti, file o pagine web, garantendo risultati più affidabili e personalizzati.

Quali sono le applicazioni pratiche della RAG (Retrieval-Augmented Generation)

Le applicazioni pratiche della Retrieval-Augmented Generation (RAG) sono in crescita, grazie alla possibilità di integrare conoscenze specifiche e aggiornate direttamente nei processi decisionali e comunicativi.

Alcuni degli utilizzi più rilevanti includono:

- Assistenza clienti

La rag permette di implementare di sviluppare chatbot intelligenti in grado di rispondere con precisione alle domande dei clienti, attingendo a manuali, FAQ e documentazione aziendale, riducendo i tempi di risoluzione dei problemi, migliorando l’efficienza del supporto e fornendo risposte accurate e rilevanti con il contesto delle richieste dei clienti. - Generazione di informazioni

Questa tecnologia permette di estrarre dati rilevanti da documenti aziendali, report annuali e altre fonti interne, facilitando la comprensione e l’accesso rapido a informazioni strategiche.A livello aziendale, la RAG consente alle organizzazioni di mettere al lavoro l’IA, basando i risultati generativi sulle loro specifiche conoscenze aziendali per fornire risposte pertinenti e a valore aggiunto.

Cosa sono i database vettoriali nella RAG e come funzionano?

I database vettoriali sono sistemi di archiviazione avanzati progettati per memorizzare e interrogare incorporamenti vettoriali—rappresentazioni numeriche di dati, come testo o immagini, che catturano il loro significato semantico in uno spazio multidimensionale.

Ecco come funzionano i database vettoriali nel contesto della Retrieval-Augmented Generation (RAG)

- Costruzione dell’Archivio: Prima che un LLM possa recuperare informazioni esterne, queste devono essere elaborate in un formato comprensibile dal sistema. Il primo passo consiste nel trasformare documenti, pagine web o altri database in rappresentazioni numeriche chiamate embedding, utilizzando modelli linguistici specializzati.

- Archiviazione Ottimizzata: Una volta creati, questi embedding vengono archiviati in un database vettoriale progettato per gestire in modo efficiente grandi volumi di dati vettoriali e consentire interrogazioni rapide basate sulla similarità semantica.

- Ricerca Intelligente: Quando un utente formula una domanda, questa viene convertita in un vettore di embedding utilizzando lo stesso modello linguistico impiegato per i dati archiviati. Il sistema RAG confronta quindi questo vettore con quelli presenti nel database, eseguendo una ricerca di similarità per individuare i contenuti più affini alla richiesta dell’utente.

- Ricerca Semantica: I database vettoriali giocano un ruolo cruciale nell’implementazione della ricerca semantica all’interno dei sistemi RAG. A differenza delle tradizionali ricerche basate su parole chiave, la ricerca semantica utilizza gli embedding per comprendere il significato e il contesto delle query, restituendo informazioni pertinenti anche quando non contengono esattamente gli stessi termini utilizzati dall’utente.

I vantaggi dell'utilizzo di RAG rispetto ai tradizionali modelli LLM?

L’utilizzo della Retrieval-Augmented Generation (RAG) offre diversi vantaggi significativi rispetto ai tradizionali modelli linguistici di grandi dimensioni (LLM).

Tra i principali vantaggi dell’utilizzo del Rag rispetto che ai modelli tradizionali troviamo:

•Maggiore Accuratezza

La RAG basa le risposte su fonti di dati affidabili e aggiornate, riducendo significativamente il rischio che l’LLM generi informazioni errate, Fornendo una serie di fonti citabili e verificabili, la RAG aumenta l’affidabilità delle informazioni fornite.

• Informazioni Aggiornate

A differenza dei modelli LLM tradizionali, la RAG permette di integrare contenuti sempre aggiornati, come ricerche recenti, statistiche o notizie in tempo reale. Le fonti di informazioni possono essere aggiornate aggiungendo o rimuovendo documenti, migliorando così la flessibilità e l’efficacia del sistema.

•Maggiore Controllo per gli Sviluppatori

Con la RAG, gli sviluppatori hanno un controllo più ampio sull’output di testo generato consentendo loro di personalizzare e ottimizzare le risposte in base a esigenze specifiche, Modificando e affinando le fonti di informazione, è possibile adattare il sistema a contesti diversi e garantire che i risultati generati siano pertinenti e coerenti con i requisiti applicativi.

Odoo vs Salesforce: 5 motivi per scegliere Odoo

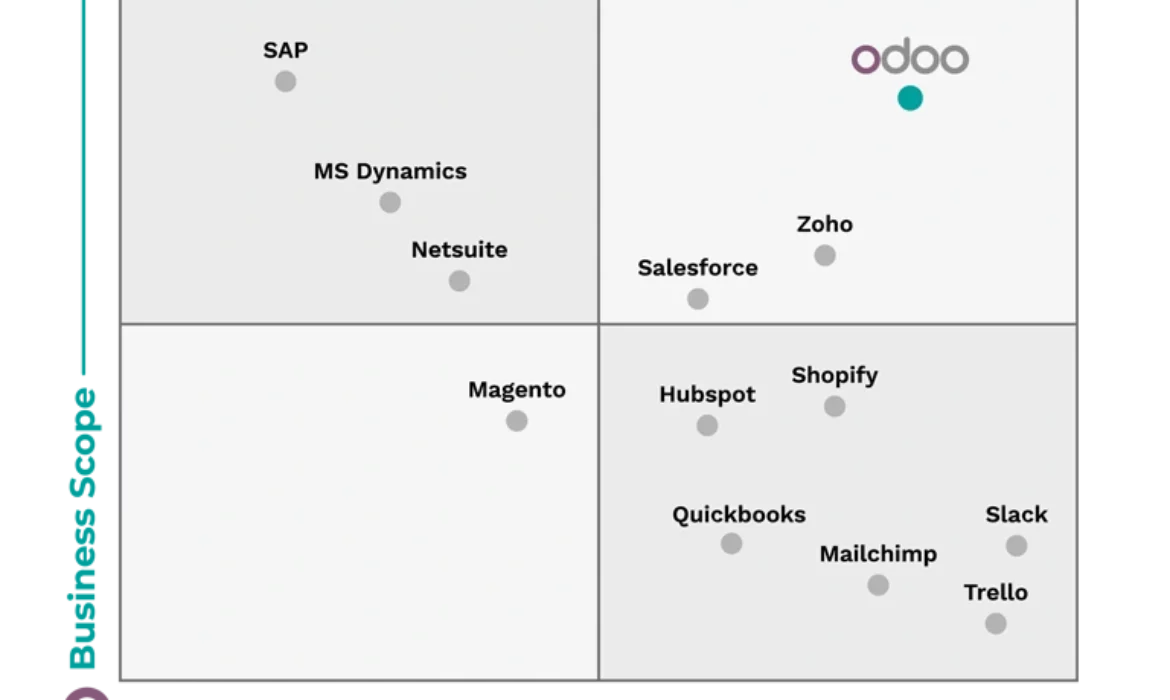

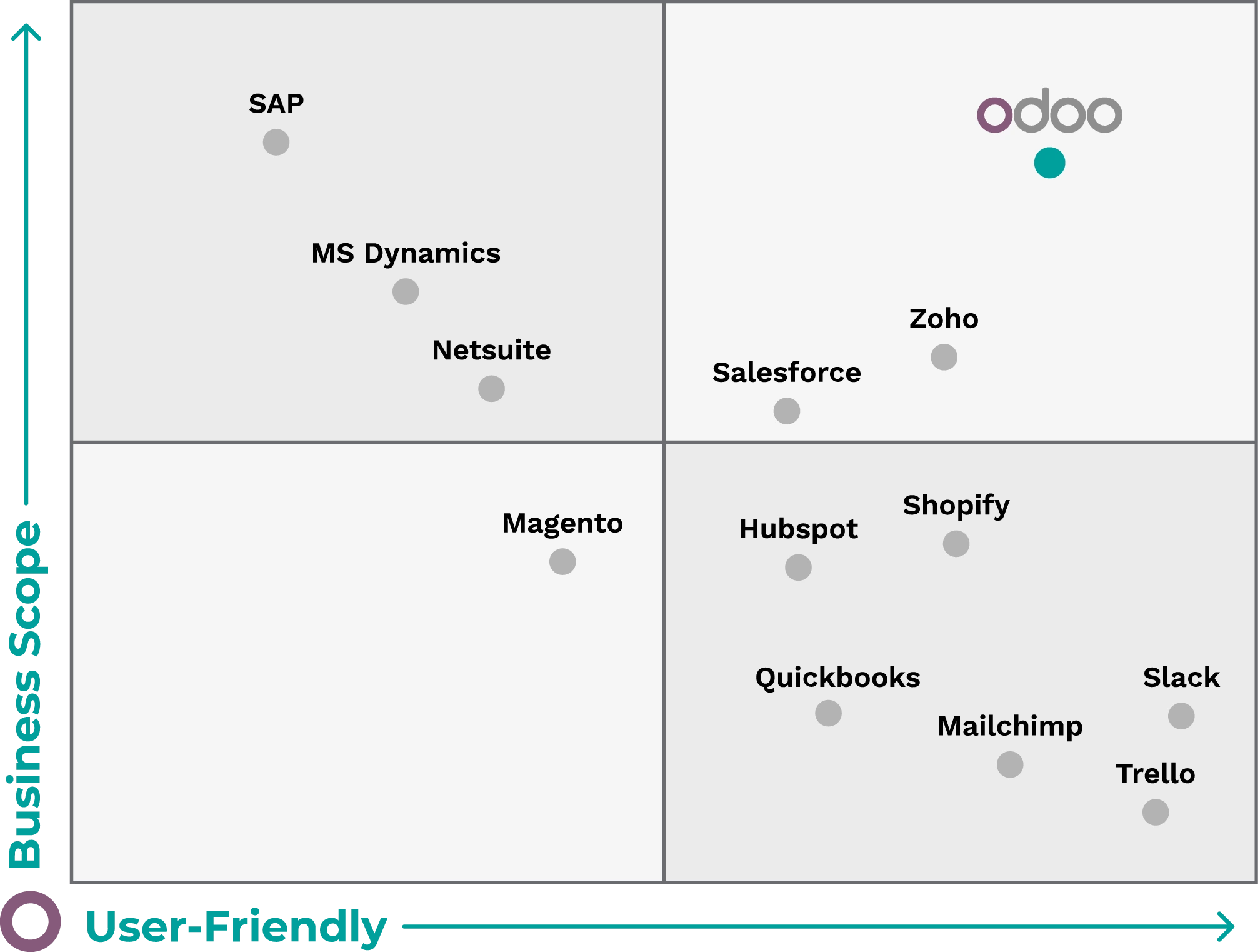

Salesforce rappresenta uno dei brand storici tra i CRM presenti sul mercato, mentre Odoo è un player relativamente recente (relativamente, perchè la nascita del software seppure molto diverso rispetto al prodotto che è ora risale al 2005).

Negli ultimi anni la crescita di Odoo ha avuto un’impennata, dovuta soprattutto al gran numero di App che vengono messe a disposizione dell’utente e alla politica di prezzo molto aggressiva. Nel 2021 l’azienda è entrata ufficialmente tra gli “unicorni” ovvero tra le aziende che superano il valore di 1 miliardo di Dollari. Ecco quindi perchè oggi possiamo tranquillamente mettere a confronto Odoo e Salesforce.

Odoo e Salesforce, il confronto

Una premessa d’obbligo, Salesforce è un software CRM mentre Odoo è un software ERP, che oltre al CRM include anche diversi moduli che rispondono alle esigenze delle diverse aree aziendali (HR, contabilità, magazzino, produzione ecc…).

Tanto è vero che non ci sarebbe nulla di strano nell’utilizzare sia Salesforce che Odoo integrandoli tra loro, ma veniamo al dunque.

[INDICE]

1. Sistema integrato

Partendo quindi dalla differenza evidenziata sopra, Odoo ha al suo interno diverse applicazioni (moduli), come CRM, Risorse Umane, Website, contabilità, magazzino e altro – integrate tra loro. Questo, elimina la necessità di acquistare e configurare integrazioni aggiuntive.

2. Personalizzazione Agile

Uno dei punti di forza di Odoo è sicuamente il grado di personalizzazione della piattaforma, caratteristica probabilmente figlia della logica Open Source attorno alla quale si è sviluppato il software.

Odoo permette di personalizzare l’interfaccia, i moduli e i flussi di lavoro secondo le esigenze specifiche dell’azienda senza la necessità di integrazioni con software di terze parti.

3. Scalabilità

La struttura di Odoo lo rende un sistema altamente scalabile. Si può partire con 2-3 moduli per poi allargare il bacino di funzionalità adattando il software alle esigenze delle aziende. A differenza di Salesforce, che potrebbe comportare costi più elevati al crescere delle esigenze aziendali, Odoo è un software adatto anche alle Startup o più in generale alle aziende con contesto di struttura in evoluzione e in crescita.

4. Open source e codice accessibile

Odoo nasce e deve il suo sviluppo alla formula Open source. Odoo mantiene una versione Community (Open source), ma garantisce un ampio grado di customizzazione anche sulla versione Cloud, mettendo a disposizione di Partner e sviluppatori la piattaforma odoo.sh per lo sviluppo e il collaudo di codice e funzionalità, prima della messa in produzione.

5. Costo

Ciò che rende Odoo appetibile per molte realtà è sicuramente il costo. Odoo Community Edition è gratuito, mentre la versione cloud prevede un canone mensile o annuale che parte dagli 11,90€/utente/mese con tutta una serie di vantaggi e di funzionalità non presenti nella versione Community.

Un prezzo sicuramente molto competitivo soprattutto se pensiamo che non stiamo acquistando solo un CRM, ma un ERP software.

Odoo Roadshow | Verona 13 Aprile 2023

Giovedì 13 Aprile il Roadshow Odoo è a Verona! E-time sarà sponsor dell’evento, pertanto vi aspettiamo per trascorrere un’imperdibile pomeriggio dalle 18 alle 21 al Crowne Plaza di Verona.

L’evento è gratuito previa registrazione!

L’agenda del pomeriggio:

- 🟣 Una demo interattiva di Odoo

- ⭐ Consigli di esperti digitali

- 💬 Esperienze di business locali

- 🙋♂️ Una sessione di domande e risposte

- 🤝 Una sessione di networking e aperitivo finale!

👉 Link per la registrazione: Registrati ora

Perchè Rexpondo è la soluzione ITSM che stai cercando

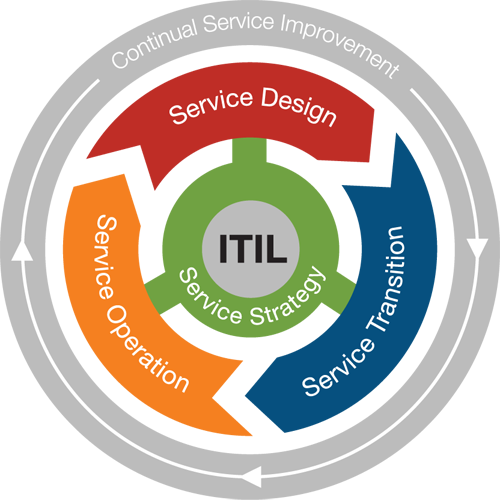

Rexpondo non è solo un sistema di ticketing ma è una soluzione di IT Service Management strutturata su processi ITIL standardizzati, ITIL v3 compliant, basata basata sul software Open source ((OTRS)) Community edition.

L’IT è ormai il dipartimento chiave di ogni azienda che va presidiato e regolato per arrivare alla creazione di processi automatizzati in grado di migliorare i tempi di risposta. Ed è proprio su l’automatizzazione e la qualità dei processi che si gioca la partita.

Non è un caso infatti che l’ITIL, sia una disciplina incentrata sulla qualità del servizio percepita dai clienti, e Rexpondo ne supporta l’intera infrastruttura, dai requisiti alle best practice.

Core books ITIL

I “core books” di ITIL v3, sono i seguenti:

- SERVICE STRATEGY: comprende gli obiettivi organizzativi e le esigenze dei clienti e descrive i seguenti processi: Strategy Generation, Service Portfolio Management, Demand Management, Financial Management

- SERVICE DESIGN: trasforma la strategia di un servizio in un piano per la realizzazione degli obiettivi aziendali e descrive i seguenti processi: Service Catalogue Management, Service Level Management, Capacity Management, Availability Management, IT Service Continuity Management, Information Security Management, Supplier Management

- SERVICE TRANSITION: sviluppa e migliora le funzionalità per l’introduzione di nuovi servizi negli ambienti supportati e descrive i seguenti processi: Transition Planning and Support, Change Management, Service Asset and Configuration Management, Release and Deployment Management, Service Validation and Testing, Evaluation, Knowledge Management

- SERVICE OPERATION: gestisce i servizi negli ambienti supportati e descrive i seguenti processi: Event Management, Incident Management, Request Fulfillment, Problem Management, Access Management. In questo libro vengono definite anche le seguenti funzioni: Service Desk, Technical Management, IT Operations Management, Applications Management

- CONTINUAL SERVICE IMPROVEMENT: realizza servizi incrementali e miglioramenti su larga scala. Il processo di miglioramento descritto è unico e organizzato in sette passi.

I processi supportati da Rexpondo

Rexpondo è un sistema di Service Desk e quindi per definizione agisce:

- come punto di contatto tra gli utenti e l’ITSM

- gestisce incidenti e problemi degli utenti e fornisce un’interfaccia per gli altri processi quali:

- Incident Management

- Problem management

- Request Fulfilment

- Service Asset e Configuration Management

- Change management

- Knowledge Management

- Service Catalogue e Service Level Management

Per un’ulteriore approfondimento su come Rexpondo può gestire questi processi, rimandiamo a questo link: Rexpondo e ITIL.

LA GUIDA ITSM – IT Service Management & Frameworks

ITSM – IT Service Management cos’è

ITSM è l’acronimo di IT Service Management, ovvero la disciplina che riguarda la gestione di sistemi di Information Technology (IT) e descrive l’approccio strategico con cui si dovrebbe costruire l’infrastruttura IT per renderla funzionale agli obiettivi aziendali e orientata alla soddisfazione del cliente. Un orientamento quindi incentrato sulla qualità e l’efficienza del servizio. I benefici che derivano dall’ITSM, quindi, non riguardano solo la componente tecnologica (IT area) ma coinvolgono l’intero business:

- miglioramento del ROI

- controllo dei processi e misurazione delle performance

- rapida individuazione dei “colli di bottiglia” e criticità

- aumento dell’efficienza e riduzione dei costi

- miglioramento del servizio offerto

La domanda principale che sorge quando si parla di ITSM, riguarda la scelta del framework da utilizzare. La scelta dipende da una serie di variabili, come la complessità delle operazioni e la dimensione del reparto IT.

IN SINTESI

I Frameworks

L’obiettivo di un framework ITSM è quello di assicurare il coordinamento di processi, persone e tecnologie, per garantire il raggiungimento degli obiettivi aziendali. Di seguito riepiloghiamo i frameworks più diffusi.

ITIL (Information Technology Infrastructure Library)

è il framework più utilizzato nell’ITSM e process management arrivato oggi alla sua terza versione. Parliamo infatti di ITIL® V3. ITIL® ed è un marchio registrato Axelos il cui scopo è quello di fornire le linee guida e le best practices per convogliare l’IT con le esigenze di business, quali:

- miglioramento della qualità dei servizi IT erogati

- riduzione dei costi fissi per l’erogazione dei servizi

La filosofia che guida ITIL® parte dal presupposto che l’ITSM sia composto da una serie di processi integrati e correlati tra loro (approccio “process driven”) e si compone di 5 parti, o meglio libri:

1. Service Strategy

cosa ricercano i nostri stakeholders? Qual’è lo stato attuale del sistema IT all’interno dell’organizzazione? Le implementazioni attuali sono sufficienti a raggiungere gli obiettivi aziendali con efficienza oppure è opportuno intervenire?

2. Service Design

di che tipo di organizzazione stiamo parlando? Come deve essere disegnata la struttura IT per limitare i rischi?

3. Service Transition

come deve essere strutturato il processo di transizione tra l’attuale e il nuovo servizio?

4. Service Operation

quali sono gli step operativi da seguire? Ci sono le risorse ed una struttura adeguata ad affrontare il passaggio al nuovo sistema?

5. Continual Service Improvement

una volta implementato il nuovo sistema la parola d’ordine è migliorare, continuamente! Stiamo parlando del ciclo di Deming (PDCA Cycle).

Anche il software ITSM che proponiamo si basa su questo framework ed inoltre ITIL® V3 è predisposto per il recepimento dei principi dello standard ISO/IEC 20000 e fornisce una guida per le aziende che hanno intenzione di ottenere la certificazione.

COBIT (Control Objectives for Information and related Technology)

COBIT è un’infrastruttura per lo sviluppo, l’implementazione e il monitoraggio dei sistemi IT, che nasce con lo scopo di assistere le imprese nel raggiungimento degli obiettivi di IT Governance e management. È un framework realizzato dall’IT Governance Institute and the Information Systems Audit and Control Association (ISACA).

Partendo dal presupposto del ruolo centrale dell’ICT nel processo di creazione di valore coinvolgendo tutte le aree operative e funzionali all’interno dell’organizzazione con particolare attenzione agli interessi degli stakeholders interni ed esterni.

COBIT, oggi alla sua quinta versione (COBIT 5) si basa sull’equilibrio tra gli sforzi per raggiungere gli obiettivi, l’ottimizzazione dei livelli di rischio e di impiego delle risorse ed è rivolto e si rivolge a tutte le organizzazioni indipendentemente dalle dimensioni e dal settore di appartenenza.

COBIT 5 si fonda su cinque principi:

1. Soddisfare le esigenze degli stakeholder

Lo scopo per cui un’organizzazione opera è la creazione di valore per gli stakeholder. Per arrivare a questo obiettivo è necessaria però una mappatura dei processi e la formalizzazione di pratiche specifiche.

2. Considerare l’organizzazione nel suo complesso

COBIT 5 non si concentra solo sull’area IT in senso stretto, ma prende in considerazione tutti i vari aspetti di Governance e management correlati all’organizzazione nel suo complesso. Sono incluse quindi anche le persone e i beni.

3. Applicare un’infrastruttura integrata

COBIT è allineato con diversi standard e infrastrutture rilevanti ad alto livello, può quindi essere utile come infrastruttura “ombrello” per la governance e il management dell’IT.

4. Adottare un approccio globale

COBIT 5 definisce un insieme di attivatori a supporto dell’implementazione di un sistema completo di governance e management IT.

L’infrastruttura COBIT 5 descrive sette categorie di attivatori: principi, policy e strutture, processi, strutture organizzative, cultura, etica e comportamento, informazione, servizi, infrastruttura e applicazioni, persone, abilità e competenze.

5. Separare la Governance dal management

Le due discipline seppur in stretta correlazione tra di loro, riguardano attività e scopi differenti che richiedono strutture organizzative diverse.

Le due discipline seppur in stretta correlazione tra di loro, riguardano attività e scopi differenti che richiedono strutture organizzative diverse.

Per certi versi COBIT e ITIL possono considerarsi due framework complementari poichè il primo si basa sulla mappatura dei processi di gestione dei servizi IT, mentre il secondo detta delle best practices riguardanti strumenti e procedure per arrivare al raggiungimento degli obiettivi fissati da COBIT.

Per ulteriori approfondimenti su questo framework è possibile consultare il sito ISACA, con la possibilità di scaricare la guida in formato PDF.

Microsoft Operations Framework (MOF)

Composto da una serie di documenti contenenti best practices e principi che fungono da linee guida per i professionisti del settore IT. Proprio come il framework ITIL, MOF propone le linee guida dell’intero ciclo di vita di un servizio IT dalla concezione e sviluppo fino alla dismissione. Volendo semplificare ulteriormente potremmo dire che MOF è l’implementazione delle best practices ITIL in ambienti Microsoft.

Lo Standard ISO/IEC 20000 per il framework ITIL

ISO/IEC 20000 è il primo standard per l’IT Service Management riconosciuto ufficialmente e di cui è possibile ottenerne la certificazione. È strutturato per il framework ITIL ma è compatibile anche con Microsoft Operations Framework (MOF) ed è composto da diverse parti:

ISO/IEC 20000-1:2011 (Part 1)

definisce i requisiti di un sistema di service management:

- Requisiti generali di un Service Management system

- Progettazione dell’introduzione o modifica di nuovi servizi

- Service delivery process

- Relationship processes

- Resolution processes

- Control processes

ISO/IEC 20000-2:2012 (Part 2)

Fornisce le linee guida per l’applicazione di un un Service Management system, incluso le best practices relative ai processi di Service Management.

ISO/IEC TR 20000-3 (Part 3)

Fornisce una serie di guide per il raggiungimento degli obiettivi e la corretta applicazione di quanto descritto nella Parte 1.

Stai cercando una soluzione per l'ITSM?

Da ((OTRS)) Community edition a Rexpondo

OTRS: Facciamo il punto

A seguito della comunicazione di OTRS AG di non supportare più OTRS 6 e ((OTRS)) Community edition 6 e con esse i relativi aggiornamenti di sicurezza, abbiamo scelto di trasformare la nostra area dedicata Rexpondo in un vero e proprio prodotto, un sistema ticketing e ITSM open source basato su ((OTRS)) Community edition.

Abbiamo dato vita ad una partnership con l’azienda tedesca OTOBO, con la quale abbiamo già collaborato all’aggiornamento di sicurezza dell’ultima versione di OTRS CE e collaboreremo ai successivi sviluppi della piattaforma.

Il futuro

Con l’esperienza maturata dal team Rexpondo in ambito ticketing e ITSM, oggi siamo in grado di coordinare un roadmap di implementazioni, con obiettivi di breve e medio periodo.

Possiamo garantire continuità nel supporto e manutenzione dell’attuale piattaforma (incluso patch di sicurezza e bug fixing) per tutte quelle aziende che fino ad oggi hanno investito su OTRS, evolvendo al tempo stesso, la piattaforma Rexpondo.

Di seguito, gli sviluppi già implementati:

- Protezione dei dati

- Gestione campi dinamici

- Consenso GDPR lato customer

- Elastic search

- Nuova interfaccia grafica Customer

- Stop SLA nativo

- Integrazione mappe con OpenStreetMap

e i prossimi sviluppi in programma:

- Mobile app

- BI (Business Intelligence)

- API rest

- Integrazione chatbot

- Revisione grafica

4HSE rilascia il DVR per il mercato italiano e approda all’estero

Dopo soli 2 anni dalla sua nascita 4HSE, l’azienda controllata E-time che da il nome all’omonimo software per la gestione della salute e sicurezza sul lavoro, approda sul mercato estero e rilascia un’importante aggiornamento per il mercato italiano: la possibilità di redarre, personalizzare e stampare il Documento di valutazione dei rischi (DVR).

Novità che va ad aggiungersi alle funzioni già esistenti che riguardano:

- Gestione scadenze: calendario e notifiche

- gestione sedi, personale e mansioni

- Elenco e organizzazione di sostanze e attrezzature

- Gestione formazione: corsi ed edizioni

- Gestione DPI: consegna, validità, caratteristiche

- Gestione manutenzioni

- gestione Sorveglianza Sanitaria

- Gestione procedure e rapporti

- Generazione e stampa documenti e attestati

- Valutazione dei rischi

Con il rilascio del DVR si chiude un anno molto produttivo per 4HSE che premia il lavoro svolto e la riscontrata validità del software anche in ambito europeo e internazionale.

Con il 2018 sono arrivati anche i primi clienti internazionali e le richieste di tradurre il software sicurezza sul lavoro in più lingue. Da qui la scelta di concentrarsi oltre che sul mercato italiano anche sul mercato estero, con la creazione di una divisione apposita che va ad affiancarsi a quella già esistente.

Per maggiori informazioni: www.4hse.com

E-time ufficialmente abilitata ad operare sul MEPA

Nei giorni scorsi abbiamo completato la procedura di iscrizione al portale acquisti della Pubblica amministrazione: MEPA

Con la registrazione di E-time sul portale MEPA, abbiamo scelto di incontrare le esigenze di chi è già cliente e dei nuovi clienti appartenenti alla Pubblica amministrazione.

Apertura nuova sede – Capurso (Bari)

Siamo felici di annunciare l’apertura della nuova sede di Capurso (Bari). La nuova sede andrà ad affiancare quella principale di San Martino Buon Albergo (Verona) e permetterà ad E-time di essere ancora più presente sul territorio nazionale. Per tutte le comunicazioni e richieste di informazioni rivolgersi alla sede di Verona: Tel. +39 045 8780289 email: info@e-time.it

Di seguito l’indirizzo della nuova sede di Bari:

Via Stazione, 55

70010 – Capurso (Bari)

Rexpondo: la nuova suite di servizi ((OTRS)) CE!

Nasce ufficialmente Rexpondo, l’area E-time dedicata allo sviluppo e implementazione di servizi specifici per il software OTRS. I servizi erogati:

- Consulenza

- Formazione

- Personalizzazioni

- Supporto

L’esperienza acquisita dall’azienda negli anni lavorando su diversi progetti di svariate dimensioni, ha portato alla naturale conseguenza della creazione di un team dedicato.

Il portale di riferimento per la nuova area è raggiungibile a questo indirizzo: www.rexpondo.it